Hackerattacken, IT-Sicherheit, Cyberwar und hybride Kriegsführung – das sind Schlagworte, die inzwischen täglich in den Medien kursieren. Die Art der Opfer ist vielfältig: Die Meldungen beziehen sich auf Manöver gegen Unternehmen, Behörden und Regierungseinrichtungen jeder Art, Branche und Größe. Auch Privatpersonen werden Opfer von Cyberbetrug. Auf der einen Seite gibt es die präzisen Angriffe auf bestimmte Einrichtungen. Hier suchen Kriminelle sich Ziele aus, bei denen sie höhere Summen erpressen können. Diese Aktionen richten sich gegen Systeme, deren Ausfall großen Schaden verursacht und dessen Verantwortliche deshalb eher die geforderten Lösegelder zahlen. Dabei handelt es sich keineswegs nur um Firmen, die digitale Services anbieten, sondern häufig um Industriebetriebe. Beliebte Opfer sind mittelständische Weltmarktführer, innovative Aufsteiger oder Hidden Champions im Medizinsektor oder Pharmabereich. Sie alle sind attraktiv, weil sich deren Produktionsinformationen und sensible Geschäftsdaten gut auf dem Schwarzmarkt verkaufen lassen.

Schwache IT lockt Datendiebe an

Auf der anderen Seite stehen die vielen Zufallsopfer. Diese wählen Hacker aus, weil sie Lücken in deren IT-Sicherheit finden. Wer hier mangelhaft aufgestellt ist, lockt Datendiebe förmlich an. Erkennen Angreifer, dass sie wenig Kosten und Mühe investieren müssen, um in ein System einzudringen, schlagen sie sofort zu. Profis nutzen technische Schwachstellen und knacken gängige 123-Passwörter. Sie erschleichen sich Zugriffe auf Informationen, Konten oder Kennwörter. Sie kopieren oder verschlüsseln elektronische Daten. Die kriminellen Hände missbrauchen die persönlichen Inhalte oder Login-Kombinationen für Identitätsdiebstähle, fingierte Überweisungen oder Kontoübernahmen – mit tragischen Folgen für die Opfer. Unternehmen können nicht mehr produzieren, Produkte nicht mehr anbieten, sind unerreichbar, haben keinen Zugriff mehr auf ihre Technik. Mit der Drohung, die digitale Beute nie wieder freizugeben, sie zu zerstören oder im Internet zu verkaufen, erpressen Hacker hohe Lösegelder. Die Motive sind dabei so kreativ wie vielfältig. In der Regel beabsichtigen Internetkriminelle Unternehmen zu schaden, dessen Image zu zerstören, Institutionen sowie Personen bloßzustellen und/oder Kapital herauszuschlagen.

Digitale Erpressungsversuche auf dem Vormarsch

Für diese kriminellen Aktionen nutzen sie zahlreiche Methoden. IT-Fachkräfte sprechen zum Beispiel von Spyware, Spearfishing, Computerviren, Zero-Day-Schwachstellen oder DDoS- und Smishing-Angriffen. Die aktuell größte Bedrohung liegt derzeit in Ransomware. Bei diesem Werkzeug für digitale Erpressungsversuche (Ransom englisch = Lösegeld) setzen Angreifer gezielt Schadprogramme wie Viren, Würmer und Trojaner ein, um einzelne Dateien, ganze Computer oder komplette Server fernzusteuern oder lahmzulegen. Laut Bundesamt für Sicherheit in der Informationstechnik ist die Zahl der Schadprogramme rasant gestiegen: Bis zu 553.000 neue Varianten hat das Bundesamt 2021 täglich in Deutschland verzeichnet. Tendenz steigend. Betrüger scannen automatisiert das Internet nach Schwachstellen ab. Sie verschicken massenhaft Schadprogramme über Phishingmails, die Links oder Anhänge enthalten. Extrem authentisch aussehende Absender mit bedrohlich klingenden Inhalten wie: „Wir haben ungewöhnliche Aktivitäten auf Ihrem Konto festgestellt, loggen Sie sich sofort ein, um eine Sperrung zu vermeiden“, setzen Empfänger unter Druck. Wer hier aktiv wird, Geld überweist, einen infizierten Anhang öffnet oder auf schadhafte Links klickt, tappt in die Falle. Versehentlich lädt der unwissende Mitarbeiter die zerstörerischen Codes herunter. Oft bleibt der Download zunächst unbemerkt, weil die Malware primär die IT-Infrastruktur analysiert. Im Schnitt erst nach 180 Tagen treibt der Schädling sein Unwesen. Dann dringen diese Programme über eine Schwachstelle ins Netzwerk ein. Auch wenn jemand eine scheinbar legitime Software installiert, kann sie als Trojaner ins System finden.

Schutzmaßnahme Nummer 1: Technik up to date halten

Die Wahrheit ist: Niemand kann verhindern, dass dunkle Gestalten angreifen. Die Erfolgsaussichten eines Versuchs lassen sich aber durchaus reduzieren. Wie bei allen Gefahren funktioniert Prävention als bester Schutz. Das fängt zum Beispiel damit an, dass Unternehmen moderne Antivirus-Software einsetzen, die vor Malware schützt, diese entfernt und auch Downloads scannt. Wann immer es möglich ist, sollten Nutzer ihre Dienste mit der Zwei-Faktor-Authentifizierung doppelt sichern. Bekommen Kriminelle Zugriff auf ein Passwort, ist es wertlos, wenn ein weiteres Kennwort nötig ist. Eine unterschätzte Maßnahme ist zudem, für jeden Dienst auf individuelle, schwer knackbare Passwörter zu setzen. So erhalten Kriminelle im Ernstfall lediglich Zugang zu einem Account. Hierfür eignen sich Passwortgeneratoren und -manager, die Kombinationen sicher erstellen und verwalten.

Wer Verbrechern das Leben erschweren will, verwendet parallel stets die jüngste Version von Betriebssystem und Browser inklusive Firewall. Achtsame halten Programme auf dem neuesten Stand und installieren Sicherheitsupdates zügig. All das sind natürlich nur ein paar der technischen Maßnahmen. Am besten ist es, wenn Inhaber und Betreiber sich von unabhängigen externen Experten beraten lassen, welche Schilde für sie individuell angemessen sind.

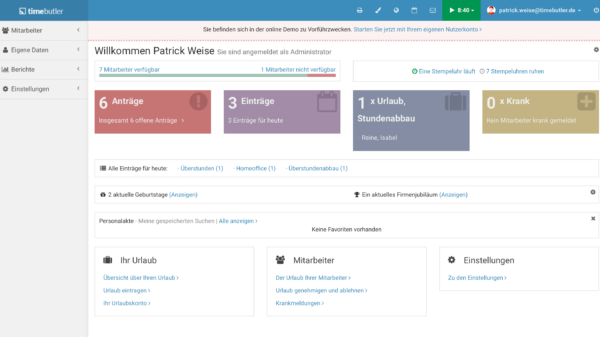

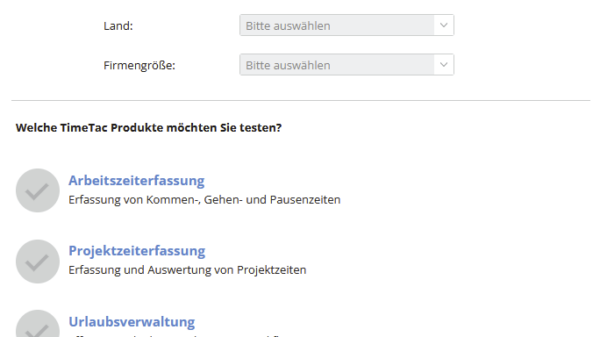

Schutzmaßnahme Nummer 2: Dank DSGVO besser für Eindringlinge gerüstet

Leider haben die Wenigsten auf dem Schirm, dass die Einhaltung der DSGVO ebenso elementar zum Hackerschutz beiträgt. Zum Beispiel fordert die Grundverordnung von Firmeninhabern seit 2018, personenbezogene Informationen sicher zu speichern. Diese klare Vorgabe müssen Unternehmer zuverlässig erfüllen und dokumentieren. Sonst drohen Bußgelder oder Abmahnungen. Alles dreht sich hier um Zugriffskontrollen, Zugriffsrechte, TOMs und Co. Mit den Maßnahmen, die die DSGVO bedingt, sind Firmen automatisch besser vor externen Eindringlingen geschützt – und zudem rechtlich auf der sicheren Seite, weil IT-Systeme mindestens dem Stand der Technik entsprechen müssen. Ein funktionierender technischer Datenschutz trägt fundamental zur Informationssicherheit bei. Die Vorgaben verhindern den Einsatz veralteter Software, Karteileichen, Lücken in Prozessen oder offene Türen. Dass viele diese Verordnung als lästig empfinden, liegt daran, weil sie keine Hilfe zur Umsetzung liefert. Es fehlt ein klarer Leitfaden für den Alltag. Viele Betriebe stehen rund um die DSGVO vor den gleichen Fragen. Dabei ist das ganze Thema keine komplexe Wissenschaft. Die Verordnung einzuhalten, ist nicht kompliziert oder teuer. Es geht nur darum, mit Menschenverstand das Richtige umzusetzen – nicht mehr und nicht weniger.

Schutzmaßnahme Nummer 3: Weitsichtige Betriebe machen IT-Sicherheit zur Priorität

Theoretisch kann jedes Gerät, das mit einem Netzwerk verbunden ist, Ziel eines Hackerangriffs werden. Neben technischer Mauern braucht es aber auch einen Kulturwandel im Unternehmen. Mitarbeiter müssen für die digitale Bedrohung sensibilisiert werden. Jeder im Betrieb muss wissen, wie er oder sie sich in heiklen Situationen richtig verhält. Denn oftmals ist die größte Schwachstelle nicht die Technik, sondern der Mensch. Häufig öffnen Unerfahrene den Cyberkriminellen aus Unkenntnis, Gutgläubigkeit oder durch Manipulation die Türen. Daher ist es so wichtig, dass Chefs ihre Teams aufklären – durch eigene Ansprache, durch wiederholte Hinweise und professionelle Schulungen. Nachhaltige Security Awareness gelingt nur, wenn Führungskräfte dem Thema Datenschutz Priorität einräumen, ihn vorleben und sich regelmäßig für die IT-Sicherheit einsetzen. Damit Systeme und Inhalte ausreichend geschützt sind, braucht es eine gewisse IT-Kompetenz, Praxisleitfäden, geschultes Personal und Begleitung im Alltag. Es geht um viele kleine tägliche Verhaltensmuster, die einen enormen Unterschied machen, wie: E-Mail-Absendern nicht leichtgläubig vertrauen, Apps nur aus offiziellen Stores laden, nur auf per SSL/TLS-zertifizierten Webseiten surfen, VPN-Tunnel und verschlüsselte WLAN-Netzwerke nutzen. Akteure sollten alte Daten konsequent löschen, abgelaufene Software deinstallieren, Back-ups nutzen, neue Programme, Geräte, Dienste und Daten durch starke Passwörter zuverlässig sichern und diese nicht auf Notizzetteln notieren.

Angriffe frühzeitig erkennen und Sicherheitskonzept aufstellen

Mit gut organisierten Prozessen, klaren Verantwortlichkeiten und geschulten Mitarbeitern erreichen Unternehmen einen deutlich höheren Grad an Sicherheit. Wichtig ist, dass jeder Social-Engineering-Angriffe sowie Phishing-Attacken frühzeitig erkennt. Das gelingt am besten durch Sicherheitsunterweisungen, Schulungen oder simulierte Phishing-Aktionen. Eigentümer sollten ihre Teams am besten jährlich zu einer Weiterbildung im Bereich IT-Sicherheit und Datenschutz verpflichten. Das erhöht die Präsenz des Themas. Parallel empfiehlt sich die Integration eines IT-Beauftragten, der gemeinsam mit den Verantwortlichen und der IT-Abteilung ein Sicherheitskonzept erstellt.

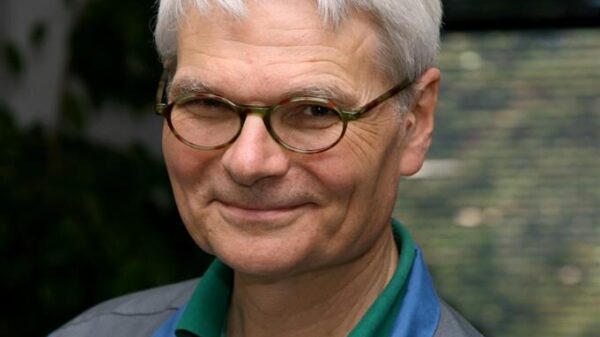

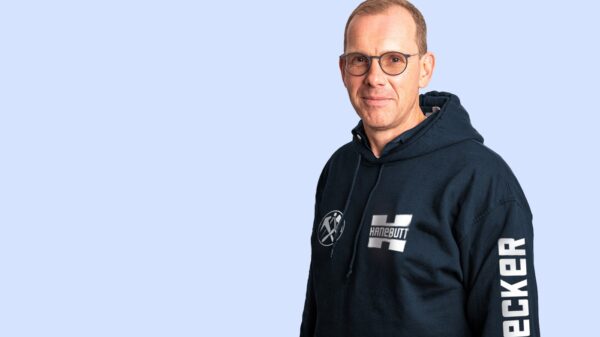

Über den Autor

Achim Barth: Als digitaler Aufklärer kennt er sie alle – die Gefahren der Datenspinne, die Tricks der Datenräuber, aber auch zuverlässige Wege, wie jeder seine Privatsphäre im Netz schützen kann. Achim Barth ist einer der kompetentesten Ansprechpartner rund um den Schutz personenbezogener Daten. Zielgerichtet, sachkundig und immer up to date begleitet der mehrfach zertifizierte Datenschutzbeauftragte Privatleute und Unternehmen in die IT-Sicherheit. In Workshops, Seminaren und Vorträgen begeistert der Gründer von „Barth Datenschutz“ mit praktikablen Lösungen. Sein Fachwissen vermittelt er eingängig und unterhaltsam – sodass sowohl Unerfahrene als auch Technikfans vom Mehrwert und Wettbewerbsvorteil seines Know-hows profitieren. www.barth-datenschutz.de

Das Buch zum Thema

Achim Barth

30 Minuten DSGVO richtig umsetzen

96 Seiten (Kartoniert/Paperback/Softback)

978-3-96739-121-3

€ 9,90 (D) | € 10,20 (A)

GABAL Verlag, Offenbach 2022

ET: 30.08.2022

Bildquellen:

- Achim Barth: Barth Datenschutz