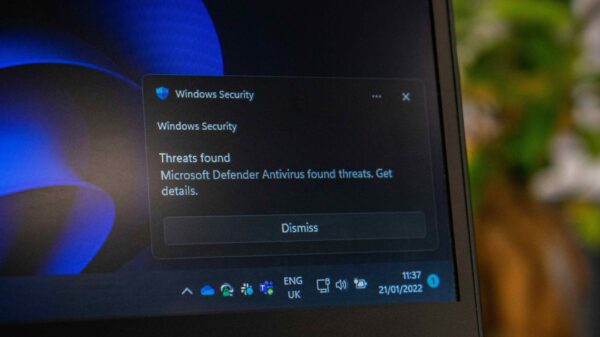

Traditionell haben sich große Unternehmen vor allem auf defensive Cybersicherheitsstrategien verlassen, und zwar aus mehreren Gründen. Erstens vermindert die Defensive am unmittelbarsten das Risiko, indem sie die Wahrscheinlichkeit erfolgreicher Cyberangriffe verringert und den potenziellen Schaden an Daten und Systemen minimiert. Zweitens klagen allgemeine und branchenspezifische gesetzliche Vorschriften häufig eine stärkere Konzentration auf defensive Maßnahmen zum Schutz sensibler Informationen ein, sodass neben Datenschutz für eine Offensive keine Ressourcen mehr übrigbleiben. Drittens ist für viele Entscheider der Schutz des guten Rufs eines Unternehmens vorrangig. Cyberangriffe können durch Datenoffenlegung aber das Vertrauen in das Unternehmen erschüttern, sodass eine Abwehr möglicher Attacken Priorität hat. Insofern beansprucht die Defensive viele Mittel für sich.

Wer nur hinterherrennt, kommt zu spät

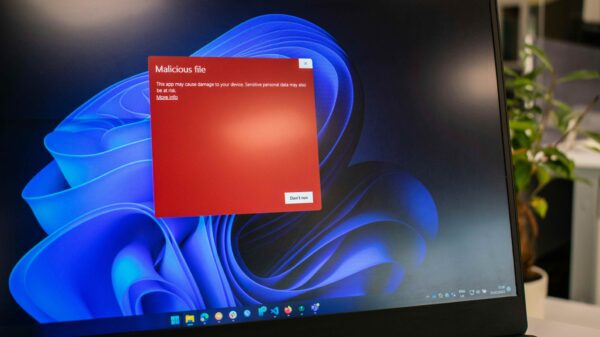

Sich ständig wandelnde Cyberrisiken und kompetent agierende Hacker machen es aber notwendig, über eine rein defensive Cybersicherheitsstrategie hinauszugehen. Insbesondere setzen Angreifer zunehmend evasive und adaptive Techniken ein, um herkömmliche Abwehrmaßnahmen zu umgehen. Nach erfolgter Infiltration über einen Endpunkt tarnen sie zum Beispiel ihre Seitwärtsbewegungen häufig als legitimen Datenverkehr oder „normales“ Verhalten.

Offensive Konzepte können die Fähigkeit eines Unternehmens verbessern, Cyber-Bedrohungen zu erkennen, auf sie zu reagieren und sie wirksam abzuwehren. Es ist jedoch wichtig, offensive Strategien sorgfältig zu planen und dabei auch die rechtlichen und ethischen Folgen zu berücksichtigen. Auch offensive Maßnahmen müssen zudem mit den allgemeinen Sicherheitszielen eines Unternehmens im Einklang sein.

Eine zeitgemäße Cybersicherheitsstrategie nutzt verschiedene Taktiken, um Cybergefahren zu erkennen oder zu bekämpfen:

- Penetrationstests: Kontrollierte Tests zum Auffinden von Schwachstellen mit definierten Zielen;

- Red Teaming: Umfassende Angriffssimulationen zum Check der allgemeinen Sicherheit;

- Proaktives Threat Hunting: Proaktive Suche nach Anzeichen für bösartige Aktivitäten in bestimmten Regionen oder Branchen oder auf bestimmte Ziele (Applikationen, Systeme);

- Aktive Verteidigung: Proaktive Maßnahmen, um Angreifer zu stören (z. B. Honeypots);

- Cyber-Deception: Generieren falscher Informationen, um Angreifer in die Irre zu führen;

- Offensive Gegenmaßnahmen: Aktionen, um Angreifern entgegenzuwirken;

- Schwachstellenanalyse: Auffinden unbekannter Sicherheitslücken in Applikationen;

- Digitale Forensik: Sammeln von Beweisen im Zusammenhang mit Cyber-Vorfällen;

- Cyber-Abschreckung: Abschrecken von Angreifern durch Demonstration einer schlagkräftigen Reaktion.

Eine offensive Cybersicherheitsstrategie bietet sechs Vorteile:

- Angriffsfläche verringern und Risiken früher und besser erkennen: Penetrationstests, Red Teaming und proaktives Threat Hunting sowie das kontinuierliche aktive Testen und Hinterfragen der eigenen IT-Sicherheit helfen dabei, Schwachstellen und Anfälligkeiten zu identifizieren, die Angreifer ausnutzen könnten.

- Verbesserte Abwehraufstellung: Ein offensiver Ansatz verbessert auch die Fähigkeit zur Reaktion auf Vorfälle, indem er Pläne und Prozesse für den Ernstfall optimiert und Kosteneinsparungen ermöglicht (z.B. IR-Teams, Disaster-Recovery-Pläne – und deren regelmäßige Tests).

- Mehr Einfühlungsvermögen: Das Verständnis, wie Angreifer denken, hilft Cybersecurity-Teams, Attacken und nächste Schritte vorauszusehen, Risiken besser zu erkennen, effektive Täuschungstaktiken einzusetzen, gezielte Gegenmaßnahmen zu entwickeln und Verhaltensanalysen zu unterstützen.

- Informationen teilen: Darüber hinaus hilft eine Weitergabe von Informationen zu den Risiken. Ein solches Informationsplus erhöht das Risikobewusstsein, ermöglicht wirksamere Schulungen und erleichtert Analysen. Zudem können Sicherheitsexperten Cybervorfälle zutreffender zuordnen.

- Erhöhte Compliance: Eine offensive Cybersicherheitsstrategie hilft, Vorschriften einzuhalten. Sie ist zudem ein weiterer Beleg für proaktive Sicherheitsmaßnahmen, Datensicherheit und Sorgfaltspflicht – und damit für das Engagement des Unternehmens beim Einhalten gesetzlicher Vorgaben – wie ISO 27001, SOC 2 Typ 2, DSGVO, PCI-DSS oder HIPAA.

- Sichern von Geschäftsbeziehungen: Zudem verlangen Geschäftskunden, potenzielle Käufer oder auch Investoren auch einen solchen Schutz.

Auf der richtigen Seite bleiben

Wer Angriffe simuliert, kann schnell selbst straffällig werden oder andere schädigen. Diese ethischen Bedenken sollten bei allen Red-Team- oder Penetrationstest-Diensten eine Rolle spielen. Interessierte Unternehmen müssen seriöse Anbieter auswählen und sich den Testscope ausdrücklich genehmigen lassen, dabei Datenschutzgesetze berücksichtigen und nicht vermeidbare negative Folgen minimieren. Transparenz und ein klares Reporting sind unerlässlich. Der Nachweis entsprechender Zertifizierungen der Tester ist unbedingt einzufordern, um deren Integrität sicherzustellen. Mitarbeiter zu schulen ist ebenfalls eine zentrale und wesentliche Komponente. Zwingend ist auch die abteilungsübergreifende Kooperation beim Beheben der Schwachstellen nach dem Test. Rechenschaftspflicht und offene Kommunikation mit den Beteiligten vervollständigen den ethischen Rahmen, um sicherzustellen, dass die Tests verantwortungsbewusst durchgeführt werden und innerhalb der rechtlichen Grenzen bleiben.

Vorwärtsverteidigung

Der proaktive Ansatz durchbricht den oft monotonen und in Routine erstarrenden Zyklus, Schwachstellen automatisiert zu erkennen und zu beheben. Er ermöglicht es Unternehmen, ihr Cyber-Schicksal verstärkt in die eigene Hand zu nehmen. Eine offensive Cybersicherheitsstrategie ist nicht nur eine Option, sondern eine Notwendigkeit für Unternehmen und IT-Entscheider, die hochentwickelten Angreifern einen Schritt voraus sein und ihre Cyber-Resilienz erhöhen wollen.

Fachartikel von Jörg von der Heydt, Regional Director DACH bei Bitdefender

Jörg von der Heydt, Regional Director DACH bei Bitdefender

Bildquellen:

- Jörg von der Heydt: Bitdefender

- john-schnobrich-FlPc9_VocJ4-unsplash: Foto von John Schnobrich auf Unsplash