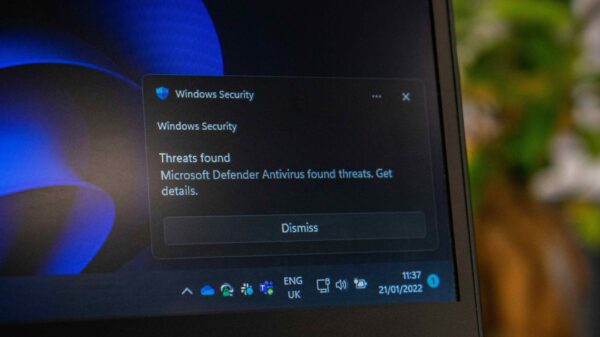

DDoS-Attacken verursachen Schäden in Millionenhöhe

Bei dieser Angriffsart werden eine Website, ein Netzwerk oder eine Cloud-Plattform mit so vielen Netzwerkanfragen bombardiert, dass die dortigen Dienste und Unternehmensnetzwerke für legitime Nutzer schwer erreichbar, stark verzögert oder sogar vollständig lahmgelegt werden. Dies kann für viele Unternehmen, die stark von Netzwerk- und Serviceanbietern abhängig sind und keinen performanten DDoS-Schutz besitzen, katastrophale Folgen haben. Es wird geschätzt, dass der durchschnittliche finanzielle Schaden eines DDoS-Angriffs im Jahr 2017 etwa 2,3 Millionen US-Dollar betrug.

Wachsendes Angebot an DDoS-Diensten

Heutzutage bieten Hacker spezialisierte Dienstleistungen für DDoS-Angriffe an, die manchmal für weniger als 100 US-Dollar erhältlich sind. Dies ermöglicht es auch kriminellen Personen mit geringen technischen Kenntnissen und ohne Programmierfähigkeiten, DDoS-Angriffe durchzuführen. Ein Großteil dieser Dienste nutzt das Internet der Dinge (IoT), da die enorme Menge an oft schlecht gesicherten vernetzten Geräten ideal für solche Angriffe ist. Ein Beispiel ist das IoT-Botnetz Mirai von 2016, das fast 500.000 gekaperte Geräte weltweit einschloss. Dieses Botnetz führte einen DDoS-Angriff auf den DNS-Anbieter Dyn durch, der zu Spitzenzeiten 1,2 Terabit pro Sekunde erreichte, den Dienst vorübergehend lahmlegte und für über vier Stunden stark beeinträchtigte. Seitdem sind neuere und raffiniertere Varianten dieser Angriffsmethode wie:

- JenX,

- Hajime,

- Satori und Reaper

aufgetaucht.

So schützen Sie sich vor DDoS-Attacken

Unternehmen können die Auswirkungen von DDoS-Angriffen durch eine starke DDoS-Schutzstrategie, erstklassige Abwehrdienste und fortschrittliche Cybersicherheitsmaßnahmen minimieren. Grundsätzlich stehen Ihnen folgende Möglichkeiten zur Verfügung, um Ihre IT-Infrastruktur vor Denial-of-Service-Angriffen zu schützen:

1. DDoS-Abwehr durch CDNs

Ein richtig konfiguriertes Content Delivery Network (CDN) kann einen wirksamen Schutz gegen DDoS-Angriffe bieten. Durch den Einsatz eines CDNs, das den Datenverkehr über die Protokolle HTTP und HTTPS optimiert, können gezielte DDoS-Attacken auf eine bestimmte URL direkt am Netzwerkrand eliminiert werden. Das bedeutet, dass DDoS-Attacken der Layer 3 und 4, die nicht auf die Webports 80 und 443 abzielen, sofort blockiert werden können. Das CDN fungiert als Cloud-basierter Proxy, der sich vor der IT-Infrastruktur des Kunden befindet und den Datenverkehr von Endnutzern zu deren Websites und Anwendungen leitet. Diese Online-Lösungen schützen webbasierte Ressourcen automatisch und kontinuierlich vor DDoS-Angriffen auf Netzwerkebene, ohne dass ein menschliches Eingreifen erforderlich ist.

2. WAF (Web Application Firewall)

Diese Firewall ist besonders wirksam bei der Abwehr komplexer Cyberangriffe, einschließlich bestimmter Arten von DDoS-Attacken wie HTTP-Requests, HTTP-GET- und HTTP-POST-Flows. Solche Angriffe zielen darauf ab, Prozesse auf der siebten Schicht (Anwendungsschicht) des OSI-Modells zu unterbrechen. Durch die Implementierung einer WAF können Unternehmen ihre Webanwendungen besser absichern und die Integrität ihrer digitalen Infrastruktur gewährleisten.

3. DDoS-Scrubbing

DDoS-Scrubbing stellt sicher, dass Ihr Online-Service oder Ihr Online-Shop auch während eines Cyber-Angriffs funktionsfähig bleibt. Mit einem Cloud-basierten Scrubbing-Service können Angriffe auf netzwerkunabhängige Elemente wie die Infrastruktur effizient und skalierbar abgewehrt werden. Im Vergleich zu CDN-basierten Methoden bietet dieser Dienst einen umfassenderen Schutz, da er alle Ports, Protokolle und Anwendungen im Rechenzentrum, einschließlich Web- und IP-basierter Dienste, absichert. Unternehmen leiten ihren Datenverkehr entweder über eine Änderung der BGP-Routen (Border Gateway Protocol) oder über eine DNS-Weiterleitung (entweder ein Record oder ein CNAME) an die Scrubbing-Infrastruktur des Providers um. Der weitergeleitete Datenverkehr wird auf bösartige Aktivitäten überwacht. Werden DDoS-Angriffe erkannt, wird der schädliche Verkehr blockiert oder abgewehrt.

Fazit

Die Bedrohungslandschaft entwickelt sich kontinuierlich weiter. Besonders steigen Umfang, Häufigkeit und Komplexität von DDoS-Angriffen an. Dies zwingt sowohl Serviceanbieter als auch Unternehmen dazu, ihre bestehenden Schutzvorkehrungen mit schnelleren, effektiveren und kosteneffizienteren Sicherheitslösungen zu verstärken.

Bildquellen:

- neourban-1808082_1920: Bild von Markus Spiske auf Pixabay