Die digitale Arbeitswelt bringt zahlreiche Vorteile mit sich, doch sie geht auch mit bestimmten Risiken einher. Eines dieser Risiken ist die Mitarbeiterüberwachung des Arbeits-PC durch den Arbeitgeber. Viele Unternehmen setzen Software zur Mitarbeiterkontrolle ein, um Produktivität zu messen oder sicherzustellen, dass Sicherheitsrichtlinien eingehalten werden. Dennoch kann eine zu umfassende Überwachung die Privatsphäre verletzen und das Vertrauen im Arbeitsverhältnis gefährden. Daher ist es sinnvoll zu wissen, welche Anzeichen auf eine Überwachung des eigenen Computers am Arbeitsplatz hindeuten.

Warum sollte man einen Computer am Arbeitsplatz überwachen?

Arbeitgeber haben verschiedene Gründe, die Nutzung von Computern am Arbeitsplatz zu überwachen. Einer der Hauptgründe ist die Einhaltung von Unternehmensrichtlinien und Sicherheitsvorgaben. In sensiblen Branchen wie dem Finanz- oder Gesundheitswesen ist es essenziell, dass Mitarbeitende keine vertraulichen Informationen weitergeben oder missbrauchen.

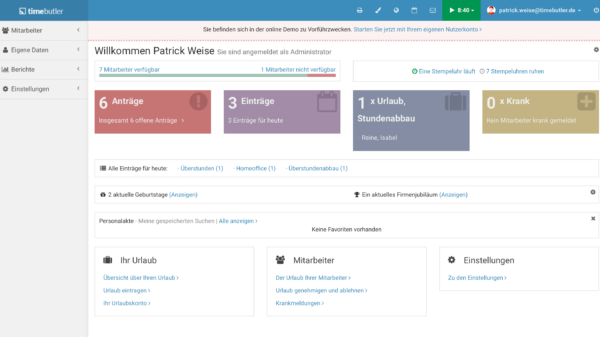

Ein weiterer Aspekt ist die Produktivitätskontrolle. Durch spezielle Programme, wie zum Beispiel Spionage Software, können Unternehmen analysieren, welche Anwendungen genutzt werden, wie lange Mitarbeitende aktiv sind, ob die Arbeitszeit eingehalten wird und ob potenziell ineffizientes Arbeiten vorliegt. Zudem kann durch eine Überwachung das Risiko von Datenlecks oder Cyberangriffen minimiert werden. Ein personalisierter Alarm weist den Chef darauf hin, ob sich die Angestellten im Büro oder Zuhause einen Fehltritt leisten.

Manche Firmen setzen auch auf Keylogger oder Screenshots, um sicherzustellen, dass keine unerlaubten Tätigkeiten stattfinden. Diese Art der Überwachung kann jedoch schnell als Eingriff in die Privatsphäre wahrgenommen werden und zu einem angespannten Arbeitsklima führen.

In manchen Fällen dient die Überwachung durch den Chef auch dem Schutz des Unternehmens vor internen Bedrohungen. Ein unzufriedener Mitarbeiter könnte beispielsweise versuchen, sensible Unternehmensdaten zu stehlen oder absichtlich Schaden anzurichten. Hierbei spielt eine umfassende Sicherheitsstrategie eine wichtige Rolle, die allerdings mit einer transparenten Kommunikation gegenüber den Angestellten kombiniert werden sollte.

Nicht zuletzt gibt es auch gesetzliche Vorschriften, die Unternehmen zur Überwachung verpflichten können. Bestimmte Regulierungen erfordern beispielsweise die Aufzeichnung und Dokumentation bestimmter Kommunikationswege, um Compliance-Richtlinien einzuhalten.

Anzeichen dafür, dass der Computer am Arbeitsplatz überwacht werden kann

Es gibt verschiedene Hinweise darauf, dass ein Computer am Arbeitsplatz von der Unternehmens-IT oder externen Dienstleistern überwacht wird. Einige sind offensichtlicher als andere, doch in Kombination können sie einen klaren Hinweis auf Überwachungsmaßnahmen geben.

Von der Arbeit ausgegebenes Gerät

Ein grundlegender Faktor ist, ob der genutzte Computer vom Unternehmen bereitgestellt wurde. Arbeitgeber haben bei firmeneigenen Geräten die Möglichkeit, spezielle Software zur Überwachung bereits vorinstalliert zu haben. Diese Programme können im Hintergrund laufen und ohne explizite Hinweise Daten sammeln. Oft sind solche Geräte auch mit administrativen Einschränkungen versehen, sodass Mitarbeitende keine eigenen Programme installieren oder bestimmte Einstellungen verändern können.

Zusätzlich sind diese Geräte oft mit Remote-Access-Software ausgestattet, die es der IT-Abteilung ermöglicht, jederzeit auf das System zuzugreifen und Änderungen vorzunehmen. Falls plötzlich Anwendungen auftauchen oder sich Systemeinstellungen ohne eigenes Zutun verändern, kann dies ein Hinweis auf eine aktive Überwachung sein.

Licht von der Webcam

Ein weiteres Indiz für eine mögliche Überwachung ist das Licht der Webcam. In vielen Fällen leuchtet die LED einer Webcam, wenn sie aktiviert ist. Falls das Licht unerwartet angeht, könnte dies ein Zeichen dafür sein, dass die Kamera ohne das Wissen des Nutzers aktiv ist. Besonders in Unternehmen, die Remote-Arbeit überwachen, kann dies eine gängige Methode sein.

Allerdings nutzen einige Überwachungsprogramme die Kamera ohne sichtbare LED-Aktivierung. Hier kann ein Blick in die Datenschutzeinstellungen des Betriebssystems helfen, um festzustellen, welche Anwendungen Zugriff auf die Kamera haben.

Seltsame Software und Dienstprogramme

Die Existenz unbekannter Programme auf dem Arbeitscomputer kann ebenfalls auf eine Überwachung hindeuten. Falls Software wie „ActivTrak“, „Teramind“ oder „Hubstaff“ installiert ist, handelt es sich um typische Überwachungsprogramme. Manche Anwendungen arbeiten im Verborgenen und erscheinen nicht in der Programmliste, können aber durch Task-Manager- oder Hintergrundprozesse entdeckt werden. Ein plötzliches Auftauchen neuer Dienste ohne vorherige Ankündigung kann ein Warnsignal sein.

Es kann hilfreich sein, über die Eingabeaufforderung oder den Task-Manager nach verdächtigen Hintergrundprozessen zu suchen. Falls unbekannte Prozesse auftauchen, lohnt es sich, deren Herkunft und Funktion zu recherchieren.

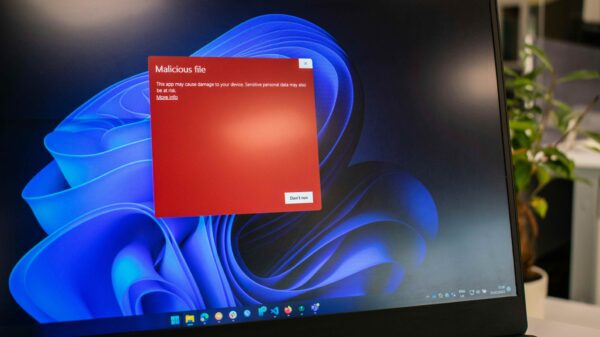

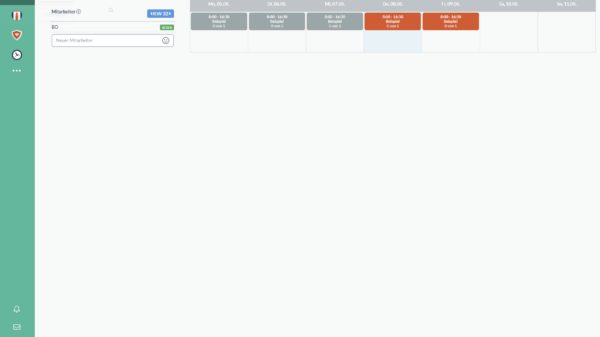

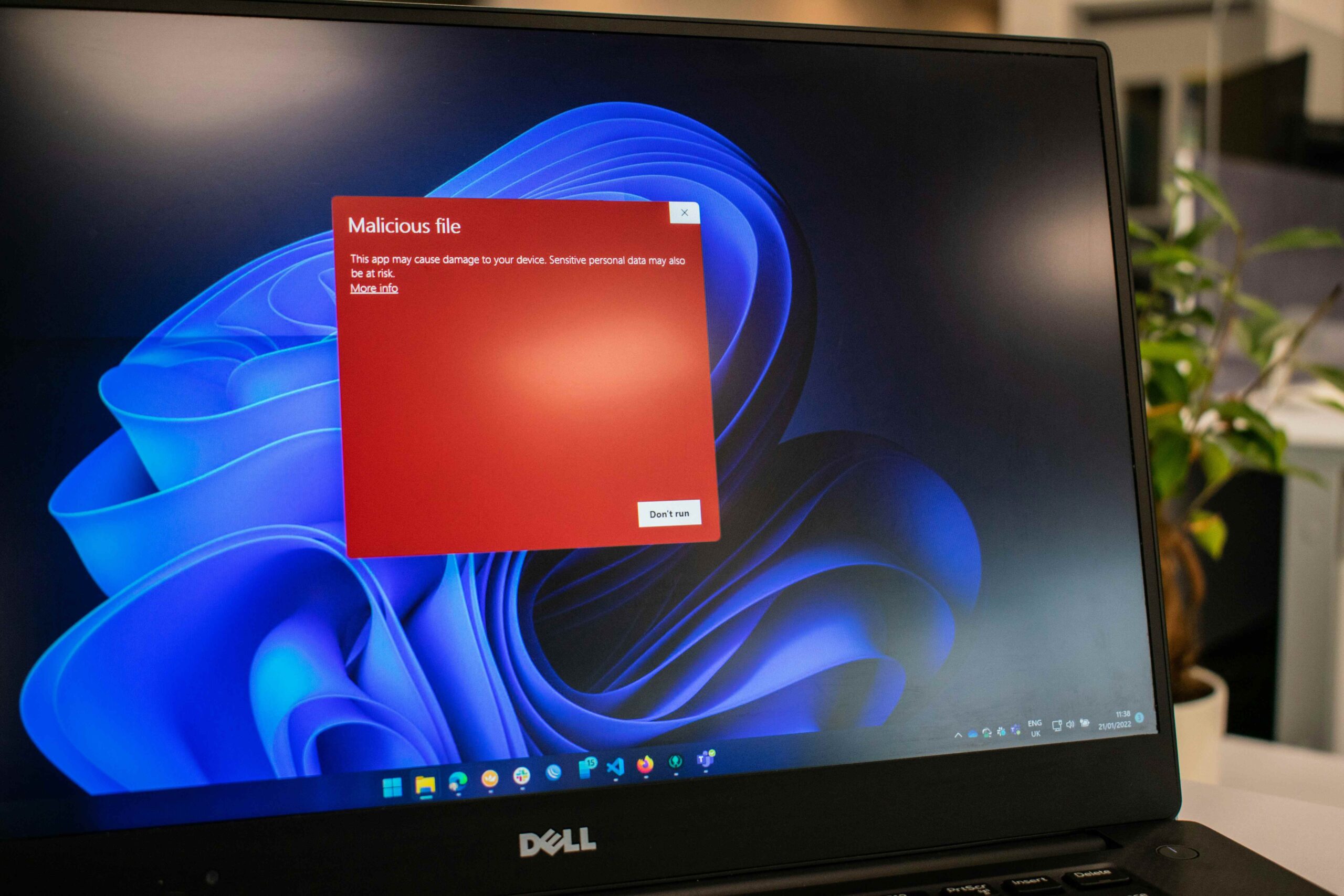

Benachrichtigungen

Manchmal erscheinen Systembenachrichtigungen, die auf Überwachungssoftware hinweisen. Beispielsweise können Windows-Sicherheitswarnungen oder Firewall-Hinweise darauf aufmerksam machen, dass neue Dienste im Hintergrund laufen. Auch unerwartete Pop-ups oder Warnungen über gesperrte Funktionen können darauf hinweisen, dass eine Form der Überwachung aktiv ist.

Ungewöhnliche Netzwerkaktivitäten

Ein weiteres Anzeichen für eine Überwachung sind auffällige Netzwerkaktivitäten. Falls der Computer in Zeiten hoher Inaktivität plötzlich Daten sendet oder empfängt, könnte dies auf Überwachungstools hindeuten. Eine genaue Prüfung der Netzwerknutzung kann mit Tools wie „Wireshark“ erfolgen, um zu analysieren, welche Verbindungen aktiv sind und ob Daten an unbekannte Server gesendet werden.

Ungewöhnliche Pop-ups

Pop-ups, die nicht von bekannten Programmen stammen oder in Verbindung mit Admin-Rechten stehen, sind ebenfalls verdächtig. Falls eine Meldung erscheint, dass auf Systemdateien zugegriffen wird oder ein unbekannter Dienst im Hintergrund arbeitet, könnte dies auf Überwachungssoftware hinweisen. Diese Art von Meldungen tritt oft unauffällig auf und wird leicht übersehen.

Probleme mit der Leistung

Ein plötzlich langsamer werdender Computer kann ebenfalls auf Überwachungssoftware hindeuten. Programme, die im Hintergrund laufen und kontinuierlich Daten erfassen, benötigen erhebliche Rechenleistung und können die Gesamtperformance beeinträchtigen.

Muss man den Arbeitgeber über die Überwachung informieren?

Die Überwachung von Computern am Arbeitsplatz ist in vielen Unternehmen ein sensibles Thema, das sowohl arbeitsrechtliche als auch datenschutzrechtliche Fragen aufwirft. In vielen Ländern sind Unternehmen verpflichtet, ihre Mitarbeiter über eine mögliche Überwachung zu informieren. Dies geschieht in der Regel durch Betriebsvereinbarungen, Arbeitsverträge oder spezielle Datenschutzrichtlinien.

Arbeitgeber haben ein berechtigtes Interesse daran, die Nutzung betrieblicher IT-Ressourcen zu kontrollieren, um Sicherheitsrisiken zu minimieren, Geschäftsgeheimnisse zu schützen und eine produktive Arbeitsumgebung sicherzustellen. Dennoch gibt es gesetzliche Grenzen. Eine heimliche Überwachung ohne vorherige Information kann als Verstoß gegen das Datenschutzrecht gewertet werden. In einigen Ländern ist es erforderlich, dass die Zustimmung der Mitarbeiter eingeholt wird oder zumindest ein Betriebsrat in die Entscheidung einbezogen wird.

Wie man Überwachungsprogramme am Arbeitsplatz erkennen kann

Die Erkennung von Überwachungssoftware erfordert technisches Wissen und eine systematische Vorgehensweise. Unternehmen setzen oft unterschiedliche Methoden ein, um die Aktivitäten ihrer Mitarbeiter zu überwachen, darunter Keylogger, Netzwerküberwachungstools, Bildschirmaufzeichnungssoftware oder speziell entwickelte Überwachungsprogramme. Die Identifikation solcher Programme kann mit einer Reihe von Analysen erfolgen, die verschiedene Systembereiche umfassen.

Analyse des Task-Managers

Eine der ersten Maßnahmen zur Erkennung von Überwachungssoftware ist die Untersuchung des Task-Managers. Dieser gibt eine Übersicht über alle laufenden Prozesse auf dem System. Bestimmte Überwachungsprogramme laufen im Hintergrund und tarnen sich als unauffällige Prozesse oder Dienste.

Durch das Öffnen des Task-Managers (Strg + Umschalt + Esc) können die aktiven Prozesse überprüft werden. Auffällige Programme mit unbekannten Namen sollten genauer untersucht werden. Eine Internetrecherche über den Namen des Prozesses kann erste Hinweise auf potenzielle Überwachungssoftware liefern. Besonders verdächtig sind Prozesse, die ungewöhnlich hohe Systemressourcen verbrauchen oder von unbekannten Entwicklern stammen.

Systemkonfiguration und gründliche Untersuchung

Die Windows-Systemkonfiguration (msconfig) bietet eine weitere Möglichkeit, verdächtige Programme zu identifizieren. Unter der Registerkarte „Dienste“ können laufende Hintergrunddienste analysiert werden. Hier gilt es, nach Einträgen zu suchen, die nicht mit bekannten oder legitimen Anwendungen in Verbindung stehen.

Auch ein Blick in den Autostart-Manager kann hilfreich sein. Viele Überwachungsprogramme starten automatisch mit dem System und sind in der Liste der Autostart-Programme zu finden. Das Deaktivieren verdächtiger Einträge kann dabei helfen, Überwachungssoftware unschädlich zu machen.

Einsatz spezieller Sicherheitssoftware

Antiviren-Programme und spezialisierte Anti-Spyware-Tools sind nützliche Werkzeuge, um Überwachungssoftware zu erkennen. Viele moderne Sicherheitslösungen verfügen über Echtzeit-Scanner, die verdächtige Aktivitäten identifizieren können. Besonders Programme, die speziell auf die Erkennung von Keyloggern und Spyware ausgelegt sind, bieten Schutz vor unbemerkter Überwachung.

Einige der gängigen Anti-Spyware-Programme können versteckte Anwendungen und Prozesse erkennen, die herkömmliche Antiviren-Software möglicherweise nicht identifiziert. Der regelmäßige Einsatz dieser Tools kann dabei helfen, unerwünschte Überwachungssoftware aufzudecken.

Überprüfung der installierten Programme

Ein Blick in die Liste der installierten Programme kann ebenfalls Hinweise auf mögliche Überwachungssoftware liefern. In der Systemsteuerung unter „Programme und Features“ lassen sich installierte Anwendungen einsehen.

Programme mit unbekannten oder verdächtigen Namen sollten genauer untersucht werden. Insbesondere Software, die ohne das Wissen des Nutzers installiert wurde, kann auf eine potenzielle Überwachung hindeuten. Eine Internetrecherche über den Namen der Anwendung kann Aufschluss über ihre Funktion geben.

Netzwerkanalyse

Die Netzwerkanalyse ist ein essenzieller Schritt, um festzustellen, ob Daten unbemerkt an externe Server übertragen werden. Mithilfe des Kommandozeilenbefehls netstat -ano kann überprüft werden, welche Programme Verbindungen zu externen IP-Adressen herstellen.

Netzwerk-Monitoring-Programme wie Wireshark ermöglichen eine tiefere Analyse des Datenverkehrs. Wenn ungewöhnliche Datenpakete oder regelmäßige Verbindungen zu unbekannten Servern festgestellt werden, könnte dies ein Hinweis auf Überwachungssoftware sein.

Untersuchung des Dateisystems

Einige Überwachungsprogramme speichern Protokolldateien oder Screenshots an versteckten Orten auf dem Computer. Das Durchsuchen des Dateisystems nach ungewöhnlichen Dateien kann helfen, solche Aktivitäten aufzudecken.

Mit einer erweiterten Dateisuche können kürzlich erstellte oder geänderte Dateien angezeigt werden. Besonders verdächtig sind Dateien, die regelmäßig aktualisiert werden und in unbekannten Verzeichnissen abgelegt sind.

Ein weiteres Indiz sind versteckte Ordner, die sich beispielsweise unter C:\Users\[Benutzername]\AppData\ befinden. Die Aktivierung der Option „Versteckte Dateien und Ordner anzeigen“ kann dabei helfen, verdächtige Dateien sichtbar zu machen.

Überwachung der Registrierung

Die Windows-Registrierungsdatenbank (Registry) enthält zahlreiche Konfigurationsdaten für installierte Software. Einige Überwachungsprogramme legen hier Einträge an, um sich dauerhaft im System zu verankern.

Der Registrierungs-Editor (regedit) kann genutzt werden, um verdächtige Einträge zu identifizieren. Insbesondere in den Pfaden HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run und HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run befinden sich oft Autostart-Einträge von Programmen.

Unbekannte oder verdächtige Einträge sollten mit Vorsicht behandelt werden. Eine Internetrecherche kann helfen, ihre Herkunft zu bestimmen. Vor Änderungen an der Registrierung sollte eine Sicherung erstellt werden, da fehlerhafte Änderungen zu Systemproblemen führen können.

Erweiterte Firewall-Konfiguration

Die Windows-Firewall und andere Sicherheitslösungen bieten Möglichkeiten, den Netzwerkverkehr zu kontrollieren. Durch eine detaillierte Firewall-Analyse können unbekannte Programme identifiziert werden, die unbemerkt Daten nach außen senden.

In den erweiterten Firewall-Einstellungen kann überprüft werden, welche Anwendungen eine aktive Internetverbindung haben. Unerwünschte oder unbekannte Programme können blockiert werden, um eine mögliche Überwachung zu verhindern.

Besonders nützlich ist der Einsatz von Tools wie GlassWire, die eine visuelle Darstellung des Netzwerkverkehrs bieten. Dadurch lassen sich verdächtige Verbindungen schnell erkennen.

Zusätzliche Tools

Neben den bereits genannten Methoden gibt es eine Vielzahl von spezialisierten Tools, die bei der Erkennung von Überwachungssoftware helfen können. Programme wie Autoruns ermöglichen eine tiefgehende Analyse der Autostart-Einträge und decken versteckte Prozesse auf.

Ein weiteres nützliches Tool ist Process Explorer, das detaillierte Informationen zu laufenden Prozessen liefert. Damit können verdächtige Programme identifiziert und analysiert werden.

Für eine umfassendere Analyse können auch Sandboxing-Programme genutzt werden, um verdächtige Software isoliert auszuführen und ihr Verhalten zu beobachten. Dadurch lässt sich feststellen, ob ein Programm unbefugt Daten aufzeichnet oder überträgt.

Mit einer Kombination aus verschiedenen Analysemethoden und Sicherheitsmaßnahmen kann potenzielle Überwachungssoftware erkannt und unschädlich gemacht werden. Die regelmäßige Überprüfung des Systems stellt sicher, dass unerwünschte Überwachungsmaßnahmen frühzeitig erkannt werden.

Privatsphäre schützen trotz PC Überwachung am Arbeitsplatz

Die Nutzung von Computern am Arbeitsplatz ist heute Standard, doch viele Angestellte fragen sich, in welchem Umfang ihre digitale Aktivität überwacht werden kann. Arbeitgeber haben verschiedene Möglichkeiten, die Nutzung von Firmenrechnern nachzuvollziehen, sei es zur Produktivitätssteigerung oder aus Sicherheitsgründen. Dabei stellt sich die Frage, wie sich die Privatsphäre dennoch bewahren lässt. Es gibt mehrere Wege, die eigene Nutzung von Dienstgeräten sicherer zu gestalten und Hinweise auf eine mögliche Überwachung zu erkennen.

Zum Schutz der Privatsphäre sollte darauf geachtet werden, sensible oder persönliche Informationen nicht über Firmencomputer oder -netzwerke zu kommunizieren. Ein Blick in die IT-Richtlinien des Unternehmens gibt oft Aufschluss darüber, welche Überwachungsmaßnahmen zulässig sind. Zudem können bestimmte Anzeichen darauf hindeuten, dass ein PC überwacht wird, beispielsweise eine auffällig hohe Systemauslastung oder ungewohnte Prozesse im Hintergrund.

Durch regelmäßige Überprüfung der aktiven Programme und Verbindungen kann festgestellt werden, ob verdächtige Software installiert wurde. Auch das Bewusstsein für typische Überwachungstechniken, wie Keylogger oder Bildschirmaufzeichnungen, hilft dabei, die eigene digitale Sicherheit zu verbessern. Dennoch gilt: Wer auf einem Firmencomputer arbeitet, sollte stets davon ausgehen, dass eine gewisse Form der Überwachung möglich ist und entsprechend verantwortungsbewusst handeln.

FAQ

Kann mein Arbeitgeber sehen, was ich auf meinem PC mache?

Arbeitgeber können verschiedene Methoden einsetzen, um die Nutzung von Dienstrechnern zu überwachen. Dazu gehören die Protokollierung von Tastatureingaben, die Überwachung der Internetnutzung oder der Einsatz von Software zur Bildschirmaufzeichnung. Ob eine solche Überwachung zulässig ist, hängt von den gesetzlichen Regelungen und der betrieblichen Vereinbarung ab. In vielen Ländern muss eine solche Überwachung transparent gemacht und in einer Betriebsvereinbarung oder Datenschutzrichtlinie festgehalten werden.

Wie kann ich feststellen, ob jemand an meinem PC war?

Es gibt verschiedene Möglichkeiten, um festzustellen, ob ein Computer ohne Wissen des Nutzers verwendet wurde. Dazu gehört die Prüfung der Anmeldeprotokolle, die in vielen Betriebssystemen eingesehen werden können. Auch Änderungen an Dokumenten, neue oder gelöschte Dateien sowie geänderte Systemeinstellungen können darauf hinweisen, dass jemand unbefugt auf den Rechner zugegriffen hat. Eine regelmäßige Kontrolle der zuletzt verwendeten Dateien und der Netzwerkverbindungen kann ebenfalls auf verdächtige Aktivitäten hinweisen.

Können Arbeitgeber die Computernutzung überwachen?

Ja, Arbeitgeber haben die technische Möglichkeit, die Computernutzung ihrer Mitarbeiter zu überwachen. Dies geschieht häufig über Monitoring-Software, Firewalls oder Netzwerkanalysen. Dabei können besuchte Webseiten, versendete E-Mails oder installierte Programme protokolliert werden. In den meisten Ländern unterliegt diese Überwachung jedoch strengen Datenschutzgesetzen, die vorschreiben, dass Mitarbeiter darüber informiert werden müssen. Eine heimliche oder lückenlose Kontrolle ist in vielen Fällen nicht zulässig.

Kann mein PC abgehört werden?

Theoretisch ist es möglich, dass ein PC überwachend genutzt wird, um Gespräche aufzuzeichnen. Bestimmte Schadsoftware oder administrative Fernzugriffsprogramme können Mikrofone aktivieren oder sogar Webcams nutzen. Unternehmen setzen solche Technologien in der Regel nicht ein, da sie gegen Datenschutzrichtlinien verstoßen würden. Dennoch kann eine Überprüfung der Zugriffsrechte für Mikrofon und Kamera im Betriebssystem Sicherheit verschaffen. Ebenso sollten keine unbekannten Anwendungen mit hohen Zugriffsrechten installiert sein.

Fazit

Die Überwachung von PCs am Arbeitsplatz ist in vielen Unternehmen eine gängige Praxis, um Sicherheit und Produktivität zu gewährleisten. Arbeitnehmer sollten sich der Möglichkeiten der digitalen Kontrolle bewusst sein und stets verantwortungsbewusst mit Firmencomputern umgehen. Es gibt jedoch Anzeichen, die auf eine mögliche Überwachung hindeuten, wie ungewöhnliche Hintergrundprozesse oder Änderungen an den Systemeinstellungen. Ein bewusster Umgang mit sensiblen Daten sowie das Einhalten betrieblicher IT-Richtlinien hilft dabei, die eigene Privatsphäre bestmöglich zu schützen. Letztlich ist Transparenz in der Kommunikation zwischen Arbeitgeber und Arbeitnehmer der beste Weg, um ein ausgewogenes Verhältnis zwischen Sicherheit und Privatsphäre zu gewährleisten.

Bildquellen:

- PC-Überwachung am Arbeitsplatz erkennen: So funktioniert’s!: Bild auf unsplash von Ed Hardie