Da sage noch einer, die Politik hinke ihrer Zeit hinterher. Bereits im Dezember 2020, im Peak der Corona-Welle, veröffentlichte das „Büro für Technikfolgen-Abschätzung beim Deutschen Bundestag“ (TAB) ein Positionspapier zum hybriden Arbeiten zwischen Büro und Homeoffice. Darin heißt es unter anderem sehr weitsichtig: „Die COVID-19-Pandemie hat zu einem starken Anstieg des Arbeitens von zu Hause aus geführt. Dabei hat sich gezeigt, dass die Produktivität und Arbeitszufriedenheit der Arbeitnehmerinnen und Arbeitnehmer offenbar höher sind, als zuvor von Fachleuten erwartet worden war. Mitarbeitende wünschen sich vielfach nunmehr perspektivisch weiterhin mehr Flexibilität und die grundsätzliche (Wahl-)Möglichkeit von zu Hause aus und/oder im Büro arbeiten zu können. Es ist davon auszugehen, dass sich vermehrt das hybride Arbeiten durchsetzen wird, also der kontinuierliche und flexible Wechsel zwischen Präsenzarbeit im Büro und der Arbeit im Homeoffice.“

Hybrides Arbeiten und Workation werden nicht mehr verschwinden

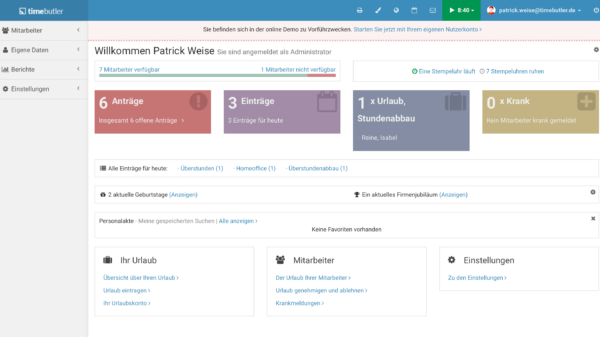

Der Rest ist Arbeits- beziehungsweise sich wandelnde Bürogeschichte: Heute, zweieinhalb Jahre später und nach überstandener Pandemie, ist flexibles, hybrides Arbeiten nicht mehr wegzudenken. Längst nicht allein nur Start-ups oder auf hipp machende Weltkonzerne schwören darauf, auch bei vielen Mittelständlern gehört das Arbeiten aus dem heimischen Arbeitszimmer („Homeoffice“), aus dem Café am Marktplatz („Remote Work“) oder gar aus dem Ausland („Workation“) längst zum gelebten Alltag.

Doch so schön und bunt all die neuen technologischen Möglichkeiten sind, so gravierend sind die IT-Risiken und Herausforderungen, die damit auf die Unternehmen zukommen. Der laxere Umgang mit der Präsenzpflicht darf nicht zu einem nachlässigen Umgang mit der IT-Sicherheit führen. Denn die Cyberkriminellen warten nur darauf, in Firmennetzwerke einzudringen, Daten zu zerstören oder mit erpresserischer Absicht zu rauben. Wenn Mitarbeitende an unterschiedlichen Orten arbeiten, benötigen sie eine neue, viel differenziertere technische Ausstattung. Das bedeutet Schwerstarbeit und Tüftelei für die IT-Cracks in Unternehmen: Wie können sie Freiheit ermöglichen, dabei aber die Sicherheit garantieren und die Kontrolle über die Netzwerke behalten?

Traditionelle VPNs sind dem Ansturm nicht länger gewachsen

Bis dato lautete die in der Regel zufriedenstellende Antwort: VPN – ein „Virtual Private Network“. Doch traditionelle VPNs sind nicht darauf ausgerichtet, dass ein immer größer werdender Prozentsatz der Belegschaft von unterwegs oder gar aus dem Ausland auf die Firmennetzwerke, sensible Excel-Dateien oder Power-Point-Präsentationen mit vertraulichen Produktinformationen zugreifen möchte. Unter der Last der immensen Zugriffe gehen klassische VPNs schnell in die Knie. Das langsame Tempo entnervt und hemmt Mitarbeiter:innen und Kund:innen.

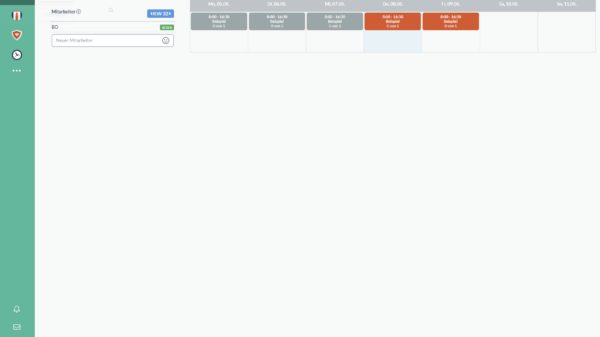

Am Markt gibt es inzwischen zahlreiche VPN-Alternativen. Beispielsweise Cordaware Bestzero: Während bei einem VPN-Zugriff das gesamte Netzwerk freigeschaltet wird, ermöglicht der „Zero Trust Application Access“ von Bestzero den Zugriff auf einzelne Anwendungen. Das erhöht das Tempo – aber vor allem die Sicherheit für das Unternehmen.

Tokenbasierte Zwei-Faktor-Authentifizierung für ein Plus an Verlässlichkeit

Eine tokenbasierte Zwei-Faktor-Authentifizierung legt bei dieser Lösung einen Sicherheitsring um das Unternehmen, seine Netzwerke und die Mitarbeitenden, die aus aller Ecken und Herren Länder auf bestimmte Anwendungen zugreifen. Vor wirklich jedem Zugriff und dem Öffnen einer Anwendung gibt es Sicherheitsabfragen. Außerdem können die Systemadministratoren bestimmen, wer auf was zugreifen darf. Das ist besonders relevant, wenn ein Unternehmen mit vielen verschiedenen Kooperationspartnern zusammenarbeitet oder in nennenswerter Zahl Freelancer für bestimmte Projekte beschäftigt. Natürlich müssen sie auch die Möglichkeit haben, auf arbeitsrelevante Dateien zuzugreifen – aber nur unter strengen Sicherheitsauflagen.

Darüber hinaus können Anwendungen und Ressourcen aus verschiedenen Quellen schnell und sicher auf den Geräten der Beschäftigten bereitgestellt werden. Es ist dabei unerheblich, ob die Anwendungen im internen Firmennetz verankert sind oder in der Cloud liegen. Auch das Löschen von Anwendungen, die nicht mehr benötigt werden, ist problemlos und schnell machbar.

Bildquellen:

- pexels-peter-olexa-4012966: Foto von Peter Olexa: https://www.pexels.com/de-de/foto/person-die-schwarzen-und-silbernen-laptop-computer-verwendet-4012966/