Der Krieg in der Ukraine geht alle an. Verbraucher und Unternehmen bekommen die massiven Preissteigerungen, den Mangel an Vorprodukten und die Energieknappheit zu spüren. Allerdings ist dies bei weitem nicht das einzige Thema, mit dem sich insbesondere Unternehmen befassen müssen. Denn sie sind längst Kriegsbeteiligte. Hacker aus Russland, aber auch aus anderen Staaten greifen die IT-Infrastruktur an, nutzen Business-Software für Angriffe auf die kritische Infrastruktur und Unternehmen, die in komplexe Lieferketten eingebunden sind. Nahezu jedes Unternehmen kann so zum Angriffsziel werden. Unternehmen müssen hier aufrüsten und sich Transparenz über die Sicherheit ihrer eigenen IT-Systeme verschaffen.

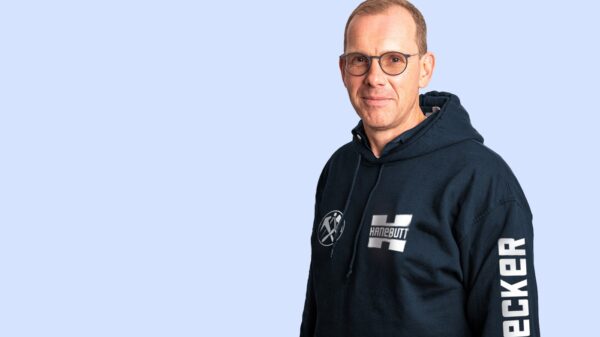

Es beginnt damit, dass Unternehmen ihre eigenen Software-Komponenten analysieren“, warnt Abdula Hamed, Geschäftsführer der Sysparency GmbH, ein Unternehmen der ReqPOOL-Gruppe, das sich auf die Transparenz von Algorithmen und Software spezialisiert hat. „Häufig sind uralte Legacy-Systeme im Einsatz, die immer wieder upgedatet, ergänzt und erweitert wurden. Die eigentliche Basis der großen Software-Anwendungen wird dabei nicht selten vergessen. Viele Teilsysteme werden nicht mehr benutzt oder nicht mehr gewartet, andere werden schlicht vergessen. Hier lauern nicht selten die Einfallstore für Hacker. Je älter die Software, je komplexer die Wechselbeziehungen und je größer die Anwendung an sich ist, desto wahrscheinlicher ist, dass Sicherheitslücken existieren“, so Hamed.

Regelmäßige Updates und Firewalls reichten aber in der Regel nicht aus, um die Software sicher zu machen. „Vielmehr ist es wichtig zu verstehen, wie welche Information verarbeitet wird, wie Rechenergebnisse innerhalb der Software erzielt werden, an welche Schnittstellen Daten übergeben werden und wo welche Information deswegen innerhalb und außerhalb der Software- und IT-Infrastruktur kursieren“, erklärt der Software-Experte. Man müsse in die längst vergessen Tiefen des Systems und in den Quellcode vordringen und sich vor Augen führen, wie das System mit Daten umgeht und wie Ergebnisse im Detail erzielt werden.

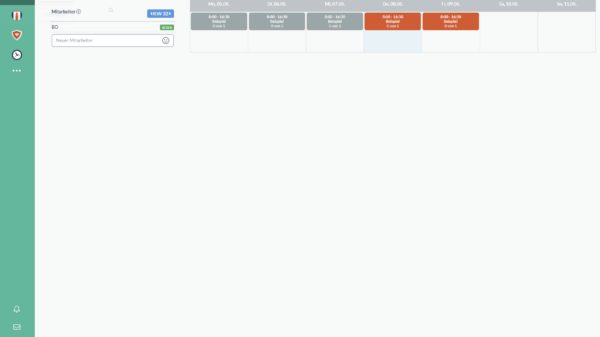

Das „vor Augen führen“ meint Hamed wörtlich. Sysparency ist tatsächlich in der Lage, mithilfe einer selbst in zehnjähriger Forschungsarbeit entwickelten Künstlichen Intelligenz (KI) auch ältere Legacy-Systeme und andere Software-Komponenten zu analysieren und grafisch sehr vereinfacht darzustellen. „Der Fluss der Daten wird sichtbar. Rechenprozesse werden sichtbar. Der Aufbau der Software in seiner Grundstruktur wird sichtbar. Und so werden auch Sicherheitslücken sichtbar“, macht Hamed deutlich. Wer im Cyber-Krieg nicht untergehen möchte, brauche zuerst Transparenz. Dann gehe es an das Schließen der Sicherheitslücken.

Unternehmen müssten ihre Software ertüchtigen. Hackerangriffe und Cyber-Attacken werden häufiger – auch unabhängig vom Ukraine-Krieg. Industriespionage, Internetkriminalität und Betrug nehmen zu. Abdula Hamed: „Auch das Verbrechen wird digitaler. Je mehr KIs und automatisierte, rein softwarebasierte Prozesse im Einsatz sind, desto wichtiger wird das Thema der Datentransparenz. Das gilt für gesellschaftliche Themen genauso wie für die IT-Sicherheit. Wissen, was mit den eigenen Daten geschieht, ist ein IT-Grundbedürfnis.“

IT-Verantwortliche müssten in die Lage versetzt werden, die richtigen Weichen zu stellen. Sysparency zeigt ihnen die Schnittstellen auf und macht deutlich, wie Datenflüsse intern und extern ablaufen und wo sie technisch abgegriffen werden könnten. „Das ist auch ein Datenschutzthema“, verdeutlicht Hamed. Es brauche mehr „IT-Landschaftspflege“ und weniger singulären Aktivismus. IT-Sicherheit sei nur ganzheitlich und in der Tiefe zu gewährleisten. Dafür müsse jedoch zunächst die Komplexität einer Software vereinfacht dargestellt werden. Nur so können IT-Abteilungen erkennen, wo sie ansetzen müssen.

Bildquellen:

- Abdula Hamed: Sysparency GmbH