Inhaltsverzeichnis:

- Einordnung des IT-Begriffs

- Die IT-Architektur

- Die IT-Infrastruktur

- Die IT-Sicherheit

- Operative Maßnahmen zur IT-Sicherheit

- Überprüfung der IT-Sicherheit

- Green IT

- Was bedeutet die Abkürzung IT?

- Was macht ein IT-Systemelektroniker

- In welchen Bereichen arbeitet ein IT-Systemelektroniker?

- Wie viel verdient ein IT-Systemelektroniker?

- Was macht ein IT-Systemkaufmann?

- Was ist IT-Management?

Einordnung des IT-Begriffs

Die IT steht zwischen der klassischen Elektrotechnik und der modernen Informatik. Sie umfasst technische Mechanismen zum Umgang mit Daten wie die Erfassung, die Weiterleitung, die Speicherung und die Ausgabe von Informationen. In der heutigen Zeit ist IT untrennbar mit der elektronischen Datenverarbeitung, der Sicherheit, der Administration und der Technik verknüpft.

Folgende Teilbereiche lassen sich dabei unterscheiden:

- Business-IT: Sie umfasst die Informationsverarbeitung in Handel, Versicherung, Bank und Börse.

- Industrie-IT: Diesem IT-Bereich gehören die Verknüpfung von Maschinen und die Organisation von Produktionsschritten an. Dabei überschreitet man in zunehmendem Maße auch Firmengrenzen (Supply Chain). In jüngster Zeit ist die IT nahtlos in die geschäftlichen Prozesse eingebunden. Auf diese Weise entwickeln sich Schnittstellen wischen Maschinen und dem Ressourcenplanungsmanagement.

- Kommunikations-IT: Hierbei geht es um den Einsatz von Telekommunikationsanlagen in der Informationstechnologie.

- Unterhaltungs-IT: Die Nutzung von IT im Rahmen von Videospielen und Multimedia.

Die IT-Architektur

Unter dem Terminus IT-Architektur fasst man alle Infrastruktur en (zur Infrastruktur Definition), Management-Instanzen und Schnittstellen zusammen, die zur Organisation der IT eingesetzt werden. Hierunter zählen unter anderem:

- Infrastruktur: Hardware, Software, Netzwerkanbindung, Daten, Standorte

- Management: Lastverteilung, Kapazitätsverteilung, Datensicherheit, Verfügbarkeit, Schutz vor Ausfällen

- Schnittstellen: Einbindung der IT in Organisationsstrukturen

Üblicherweise besteht eine IT-Struktur aus zwei Ebenen. Auf der einen Seite bestimmt sie die Grundstrukturen, anhand deren Informationen verarbeitet werden. Auf der anderen Seite definiert sie Regeln, die das dynamische Zusammenspiel der Daten organisieren.

Eine IT-Architektur kann man sich ähnlich wie einen Bebauungsplan für eine Stadt vorstellen. Als zentrale Leitlinie stellt dieser den Aufbau und die Erhaltung städtischer Infrastruktur sicher. Darüber hinaus gewährleistet er, dass die Maßnahmen geordnet ablaufen, ohne zu viele Ressourcen zu verbrauchen. Analog dazu dient die IT-Architektur als Richtlinie für die Konzeption von IT-Systemen und IT-Infrastrukturen.

Die IT-Infrastruktur

Eine IT-Infrastruktur umfasst die gesamte Hard-, Software- und Netzwerkumgebung, die Voraussetzung für die Nutzung von Anwendungssoftware ist. Dieser ist sie untergeordnet (infra= unter). Die obere Ebene kann keinen direkten Einfluss auf die Funktionsweise der Infrastruktur nehmen. Alle Planung verbleibt auf Ebene der Infrastruktur.

Beispiele für IT-Infrastrukturen

- Für den Entwickler eines Betriebssystem ist der Rechner seine IT-Infrastruktur. Er kann sie nutzen, aber nicht unmittelbar beeinflussen.

- Für einen Software-Entwickler ist das Betriebssystem ein Teil der Infrastruktur.

- Für den Endbenutzer gehören auch sämtliche auf dem Computer installierten Anwendungen zur Infrastruktur.

Die Hardware als Teil der Infrastruktur

Auf Hardware-Ebene umfasst die IT-Infrastruktur den Rechner am Arbeitsplatz (Arbeitsspeicher, Festplatte, Netzwerkkarte etc.), den Server und die Netzwerkumgebung. Sie ist die Voraussetzung dafür, dass man inner- und außerhalb des Unternehmens digitale Medien nutzen kann. Dies geschieht z.B. über eine Verbindung mit dem Internet.

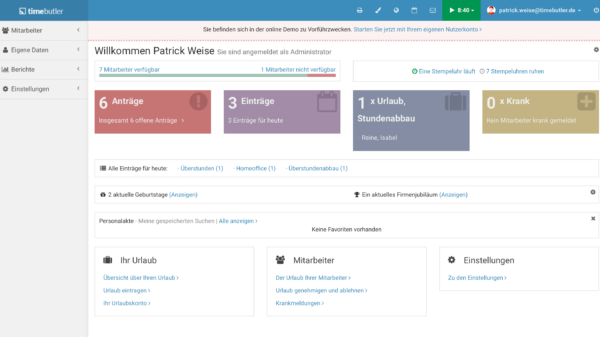

Die Software als Teil der Infrastruktur

Weiterhin gehört sämtliche Software zur IT-Infrastruktur, die den Angestellten auf ihren Arbeitsplatzrechnern zur Verfügung steht. Das können Browser, Datenbank-Management-Systeme, Rechnungssoftware und Ähnliches sein. Darüber hinaus umfasst die IT-Software-Struktur Netzwerkdienste und Server wie z.B. Dateiserver, Intranet, Druckserver, Mailserver. Die Angebote stehen dabei nicht nur internen Nutzern, sondern auch externen Mitarbeitern (VPN) und sonstigen externen Nutzern zur Verfügung.

Es liegt im Interesse eines jeden IT-Verantwortlichen, die IT-Infrastruktur zu vereinheitlichen. Man spricht in diesem Zusammenhang von Konsolidierung . Dies zu realisieren, verknüpft man alle Teile der Infrastruktur miteinander. Man verschmilzt Server, Desktop-Arbeitsplätze, Datenbanken, Software und Umsetzungsstrategien. Dadurch kann die bestehende Infrastruktur effizienter und flexibler gemacht werden. Aktuell gehen viele Unternehmen dazu über, lokale physische Systeme durch virtuelle zu ersetzen. Diese Cloud-Systeme sind kostengünstiger, flexibler und sicherer als herkömmliche IT-Infrastrukturen.

IT-Sicherheit

Die IT-Sicherheit umfasst Eigenschaften von informationsverarbeitenden Systemen, die Daten vor unbefugtem Zugriff von Außen schützen. Wesentliche Grundlage des IT-Sicherheitsmanagements ist die ISO/IEC-27000-Reihe. In Deutschland richtet man sich im Wesentlichen nach dem IT-Grundschtz.

Dimensionen des Sicherheitsbegriffs

In der IT gelten Daten und Informationen als schützenswert. Der Zugriff soll nur wenigen Personen möglich sein. Bezug nehmend auf diese autorisierten Personen definiert man sogenannte Schutzziele. Dabei handelt es sich um:

- Vertraulichkeit: Die Daten sollen nur den autorisierten Nutzern zur Verfügung stehen. Das gilt für den Zugriff auf gespeicherte Daten ebenso wie beim Zugriff auf Übertragungen.

- Integrität: Alle Änderungen an Daten müssen dokumentiert werden.

- Verfügbarkeit: Ein Datenzugriff muss innerhalb eines festgelegten Zeitrahmens möglich sein.

- Authentizität: Die Echtheit von Objekten muss überprüfbar sein.

- Verbindlichkeit: Dies erreicht man z.B. durch Signaturen.

- Zurechenbarkeit: Einzelne Handlungen müssen konkreten Nutzern zuordenbar sein.

Operative Maßnahmen zur IT-Sicherheit

Die Maßnahmen zum Schutz von IT-Infrastrukturen sind vielfältig. Im Wesentlichen umfassen sie Datensicherungen, Verschlüsselungen, Zugriffskontrollen und eingeschränkte Nutzerkonten.

Eingeschränkte Benutzerkonten:

Der Systemadministrator ist berechtigt, tiefgreifende Änderungen an der Software vorzunehmen. Er verfügt über die erforderlichen Kenntnisse, Software-Architekturen zu optimieren und einen reibungslosen Ablauf des Systems zu gewährleisten. Aus Sicherheitsgründen verfügen alle anderen Nutzer nur über eingeschränkte Nutzerrechte.

Software-Aktualisierungen:

Software wird regelmäßig aktualisiert, um Schwachstellen zu beseitigen. Dies ist besonders bei Programmen wichtig, die mit dem Internet verbunden sind. Veraltete Programme können von Schadsoftware leichter infiltriert werden, weshalb es wichtig ist, regelmäßig die aktuellen Updates herunterzuladen. Es empfiehlt sich hierbei, Systemaktualisierungen zu automatisieren. Veraltete Software, die vom Hersteller keinen Support mehr erhält, sollte prinzipiell deinstalliert werden. Sie wird mit der Zeit immer anfälliger für Angriffe.

Regelmäßige Erstellung von Sicherungskopien:

Es ist sehr wichtig, regelmäßige Sicherungskopien zu erstellen. Von jeder wichtigen Datei muss wenigstens eine Kopie auf einem separaten Speicher zur Verfügung stehen. Hierbei kommt spezielle Backup-Software zum Einsatz, die regelmäßig Kopien herstellt. Möglichkeiten die genutzt werden, sind Cloud-Lösungen, zusätzliche Rechnerzentren und RAID-Systeme.

Grundsätzlich gilt, dass die Wichtigkeit der Daten entscheidend für die Speicherhäufigkeit ist.

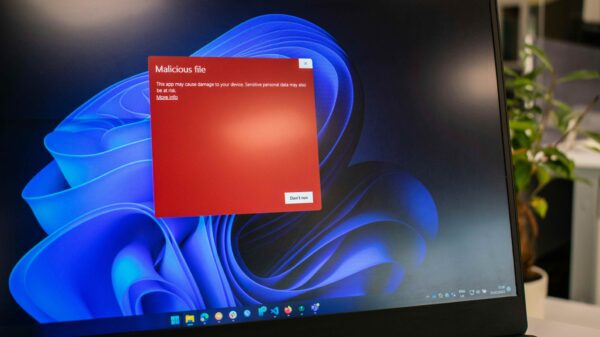

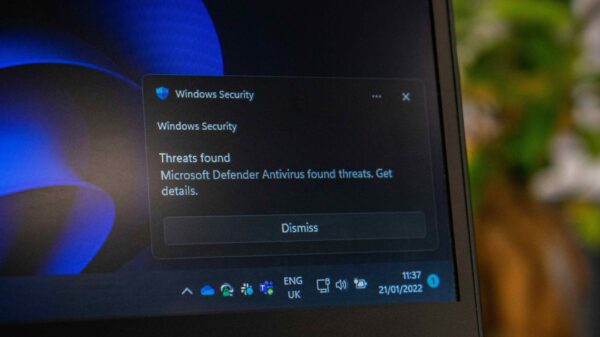

Antiviren-Software

Lädt der Anwender Daten aus dem Internet oder von Datenträgern herunter, geht er das Risiko ein, dabei auch schädliche Daten herunterzuladen. Um das Eindringen von Schadsoftware in das System zu verhindern, sollte man deshalb nur Dateianhänge von Absendern öffnen, die man kennt. Darüber hinaus hilft Antiviren-Software, Schädlinge zu erkennen, ehe sie eine Gefahr darstellen. Es ist wichtig, Antiviren-Software regelmäßig zu aktualisieren.

Es ist zu berücksichtigen, dass es sich bei Antiviren-Software immer auch selbst um Anwendungen handelt, die Sicherheitslücken haben und fehlerhaft funktionieren können. So schätzen manche Programme Systemdateien fälschlicherweise als infizierte Dateien ein und beseitigen sie. Auch besteht die Gefahr, dass Sicherheitslücken von Antiviren-Software ausgenutzt werden , um Schadsoftware einzuschleusen.

Firewalls und Sandboxes nutzen

Nicht jedes Eindringen von Schadsoftware erfordert eine Handlung des Anwenders. Angriffe auf das System können auch ohne aktives Zutun vonstatten gehen. Mitunter werden sie nicht einmal bemerkt. Für derartige Fälle ist eine Firewall sinnvoll. Sie schützt den Computer automatisch vor Angriffen von außen.

Bei Sandboxes handelt es sich um Programme, die potenziell gefährliche Programme so einschließen, dass sie keinen Einfluss auf die intakte Rechnerumgebung nehmen können.

Daten verschlüsseln

Sensible Daten sollten auf jeden Fall verschlüsselt werden. Möglichkeiten hierzu bestehen in der Nutzung von PGP und der Device-Encryption-Software. Das sollte nicht nur Daten betreffen, die zwischen Rechnern ausgetauscht werden, sondern auch solche, die auf lokalen Festplatten liegen. Ein Beispiel für eine sichere Verschlüsselungstechnik im Netz ist HTTPS.

Überprüfung der IT-Sicherheit

Um eine einwandfreie Funktionsweise der IT-Infrastruktur zu gewährleisten, muss die IT-Sicherheit regelmäßig überprüft werden. Hierzu nutzt man Maßnahmen wie Penetrationstests und Sicherheitsaudits. Auf diese Weise deckt man Sicherheitsrisiken in Informationssystemen auf und evaluiert Möglichkeiten zu ihrer Beseitigung.

Neben der technischen Ebene prüft man auch die organisatorische. Dabei nutzt man Audits der zuständigen Abteilungen. Man testet zum Beispiel vordefinierte Testschritte und Kontrollpunkte eines Prozesses. Aus den Überprüfungen kann man Maßnahmen ableiten, mit denen sich Risiken nachhaltig dezimieren lassen. Normen, die dabei eine wichtige Rolle spielen, sind z.B. ISO/IED 27001, BS 7799 oder verschiedene gesetzliche Vorschriften. Meist besteht hierbei eine Forderung nach einer nachvollziehbaren Informationssicherheitspolitik und einem System zum Risikomanagement.

Green IT

Unter dem Begriff Green IT fasst man alle Bemühungen zusammen, die Verwendung von Informations- und Kommunikationssystemen so umwelt- und ressourcenschonend wie möglich zu gestalten. Dabei geht es darum, den Ressourceneinsatz während der Herstellung und des Betriebs von IT-Systemen so gering wie möglich zu halten. Auch soll die Entsorgung der Geräte Umweltschutzauflagen entsprechen.

Die wichtigsten Ansätze der Green IT

- Verringerung des Energieverbrauchs bei der Nutzung

- Verringerung des Energie- und Materialverbrauchs bei der Produktion

- Verringerung der Schadstoffe und der emittierten Wärme

- Recycling unbrauchbarer Ressourcen

- Nachhaltige Konzeption von IT-Geräten

- energiesparende Programmierung von Software

- Vermeidung von unnötigen Ausdrucken

- energiesparende Entsorgung

Fragen und Antworten zur IT:

Was bedeutet die Abkürzung IT?

IT steht für Informationstechnik. Sie umfasst sämtliche für die Datenverarbeitung notwendige Soft- und Hardware. Sie kann als Übergangsbereich zwischen klassischer Elektrotechnik und moderner Informatik betrachtet werden.

Was macht ein IT-Systemelektroniker

Die Aufgaben eines IT-Systemelektronikers bestehen in der Planung, Installation und Konfiguration von Systemen, Netzwerken und anderen Komponenten der Informationstechnologie. Er übernimmt die Beschaffung der notwendigen Hardware und den Anschluss an den Strom. Darüber hinaus sind Systemelektroniker auch als Kundenbetreuer im Innen- und Außendienst tätig.

In welchen Bereichen arbeitet ein IT-Systemelektroniker?

IT-Systemelektroniker arbeiten in verschiedenen Bereichen. Das können Installationsbetriebe für Sicherheitstechnik, Einzelhandelsbetriebe und Telekommunikationsdienstleister sein. Dabei sind sie nicht nur in Büros, sondern auch in Werkstätten und direkt beim Kunden tätig.

Wie viel verdient ein IT-Systemelektroniker?

In der Ausbildung liegt der Verdienst im ersten Ausbildungsjahr in der Regel bei 852 – 874 Euro. Im zweiten Jahr sind es 904 – 922, im dritten 957 – 987. In den ersten Arbeitsjahren liegt das Gehalt dann etwa zwischen 2.000 und 2.300 Euro. Nach einigen Jahren sind es dann rund 2.600.

Was macht ein IT-Systemkaufmann?

Die Hauptaufgabe des IT-Systemkaufmanns besteht in der Konzeption von IT-Systemen und in der Erstellung von Angeboten. Darüber hinaus installiert er Systeme und richtet sie ein. Abgerundet wird das Tätigkeitsspektrum durch Beschäftigungsbereiche wie den Kundenservice. So analysiert der IT-Systemkaufmann beispielsweise Kundenanforderungen und klärt über Finanzierungsmöglichkeiten auf. Zudem vereinbart er Serviceleistungen und führt diese auch aus.

Beim IT-Management geht es um die Steuerung der IT in einem sehr weiten Sinne. Dabei geht es nicht nur um Soft- und Hardware, sondern auch noch um die Steuerung von Zielen, Aufgaben und dem personellen Umfeld in einem Unternehmen. Ziel ist es dabei, den Unternehmenserfolg mit einer erfolgreichen IT zu stärken. Überdies soll bürokratischer Aufwand abgebaut und die Leistungsfähigkeit von IT-Systemen gesteigert werden. Teilbereiche sind das IT-Service-Management, das IT-Ressourcen-Management, das IT-Programm-und-Portfolio-Management, die IT- Compliance und das IT-Riskmanagement.

Christian Weis